(日本ラッド株式会社 DXソリューション本部 IoTソリューション第一事業部 事業部長)

本記事では、工場のIoT導入を担当する生産技術部の方に向けて、「IoTゲートウェイ」で現場データを安全・確実に収集し、クラウドやオンプレミスのIoTプラットフォームへ繋ぐための考え方と実装ポイントを整理しています。

PLCやセンサー、既存設備が混在する製造現場では、通信規格の違い、IT/OTネットワークの分離、セキュリティ等がIoTプラットフォーム導入の障壁となりがちです。

そこで、IoTゲートウェイの役割・種類・選定基準から、導入手順、接続方法、セキュリティ、費用感、活用事例までを一気通貫でまとめてみましたので、ぜひ参考にしていただけたらと思います。

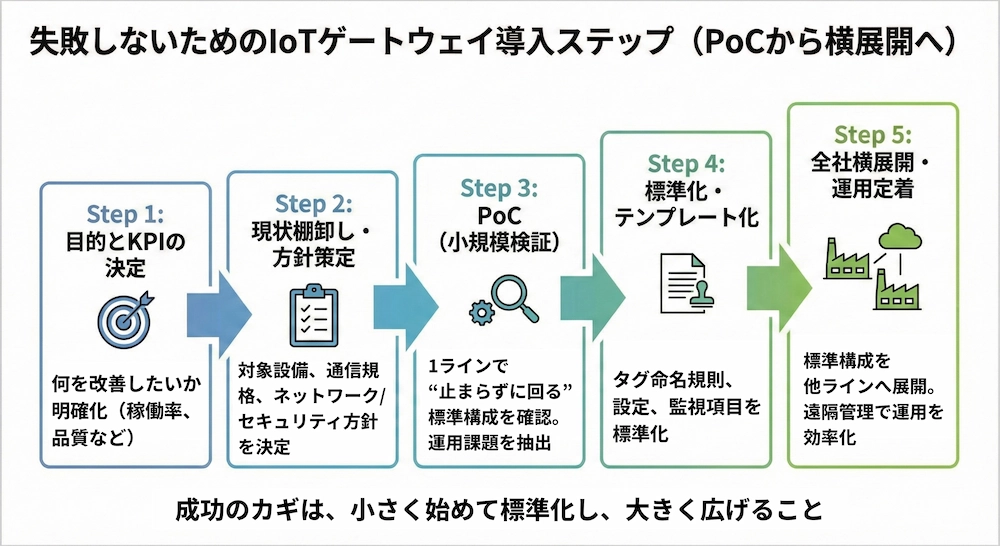

「まず1ラインで止まらずに回るIoTプラットフォームを検証したい」

「将来の横展開を見据えて標準化したい」

というニーズに沿って、現場で使える工場IoTの始め方を中心に説明します。

IoTゲートウェイとは?基本概念と役割の解説

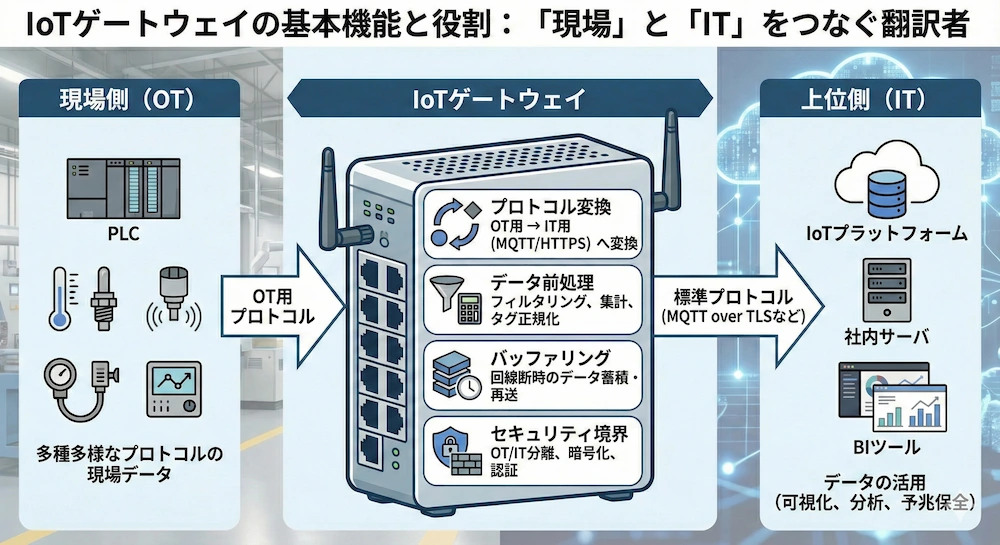

IoTゲートウェイは、工場内のPLC・センサー・計測器・装置PCなど“現場側”の様々なデータを集約し、クラウドや社内サーバなど“上位側”へ中継するための機器です。単なる中継にとどまらず、プロトコル変換(例:Modbus/OPC UA→MQTT/HTTPS)、データの前処理(フィルタ・集計・欠損補完)、バッファリング(回線断時の蓄積)などの役割も担っています。

製造業では「設備は止められない」「ネットワークは分離されている」「ベンダーが混在する」ことが多く、IoTゲートウェイが“現場とITの境界”として設計の要になります。

結果として、後工程(可視化、異常検知、トレーサビリティ、予兆保全)に使える形でデータを安定供給できるようになります。

IoTゲートウェイの主な機能

工場向けIoTゲートウェイで重要なのは「つながる」だけでなく「運用できる」機能が揃っていることです。代表的には、複数プロトコル対応(EtherNet/IPの他 メーカー独自プロトコル、Modbus TCP/RTU、OPC UAなど)と、上位連携(MQTT、HTTPS、REST APIなど)が核になります。

さらに、現場では回線断や瞬断が起きるため、ローカル蓄積と再送、時刻同期やタイムスタンプ付与が品質を左右します。加えて、エッジ処理(しきい値判定、移動平均、圧縮、サンプリング間引き)を行うことで、クラウド転送量とコストを抑えつつ、必要な粒度のデータを残せます。

最後に、遠隔管理(設定配布、死活監視、ログ収集、OTA更新)があると、横展開時の保守工数が大きく下がります。

- データ収集:PLC/センサー/計測器から周期・イベントで取得

- プロトコル変換:現場系→IT系(OPC UA/Modbus→MQTT/HTTPS等)

- 前処理:フィルタ、集計、欠損補完、単位変換、タグ正規化

- バッファリング:回線断時の蓄積、再送、重複排除

- セキュリティ:証明書、TLS、認証認可、FW、セグメント分離

- 運用管理:遠隔監視、ログ、設定バックアップ、アップデート

IoTゲートウェイの役割

IoTゲートウェイの役割は、現場の“制約”を吸収して、上位システムが扱いやすい“標準化されたデータ”に整えることです。

例えば、同じ「稼働状態」でも設備ごとにアドレスや表現が異なります。IoTゲートウェイ側でタグ名・単位・状態コードを正規化しておくと、可視化や分析の作り直しが減り、ライン追加時の対応工数が下がります。

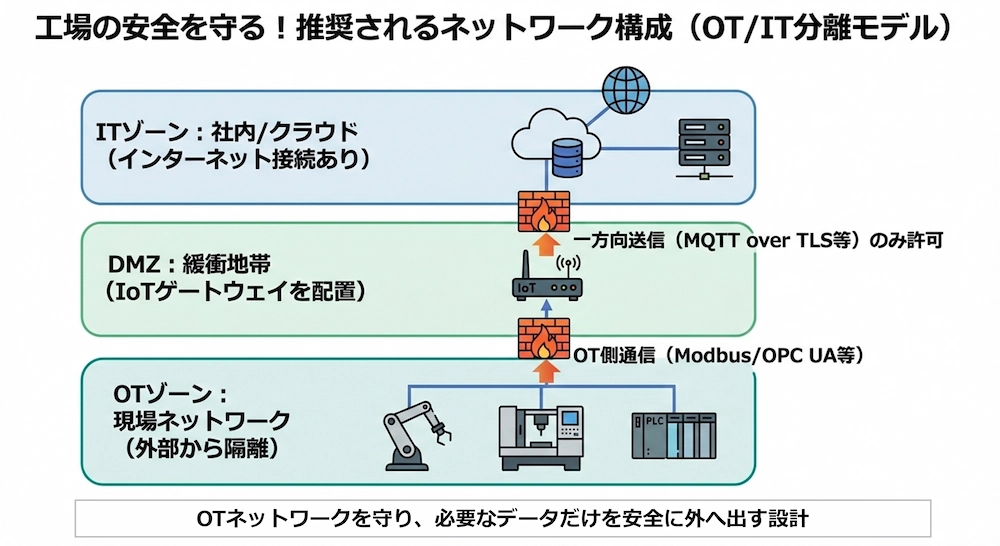

また、OTネットワークをインターネットに直結しないための境界装置としても重要です。

DMZ構成や片方向通信、最小権限の通信許可などをゲートウェイ中心に設計することで、工場の安全性とIT要件(クラウド活用、リモート保守)を両立できます。

つまり、IoTゲートウェイは「データの翻訳者」であり「セキュリティ境界」であり「運用の要」です。

IoTゲートウェイの種類

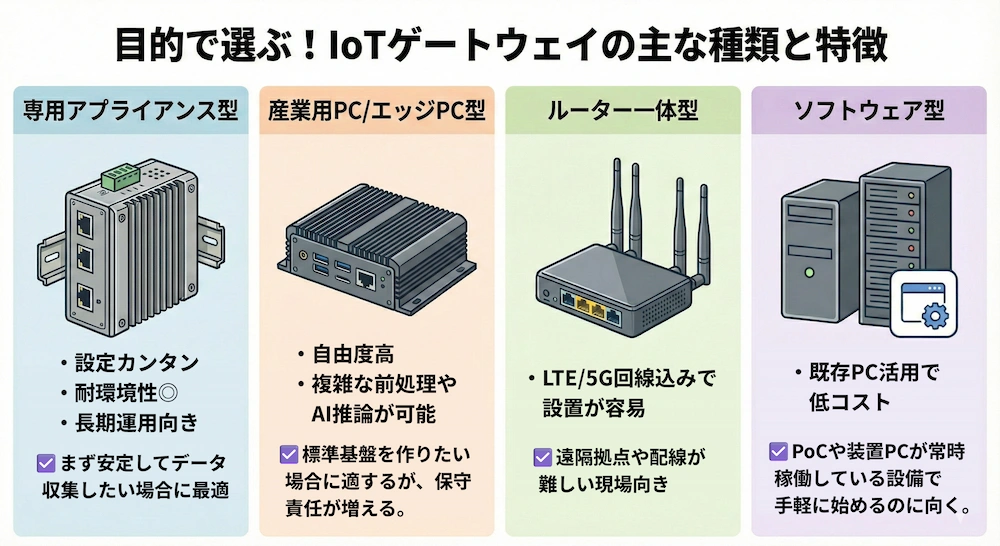

IoTゲートウェイは大きく、(1)産業用PC/エッジPC型、(2)専用アプライアンス型、(3)ルーター一体型、(4)ソフトウェア型(既存PC/サーバに導入)に分けられます。

工場IoTでは、耐環境性(温度、振動、ノイズ)、長期供給、DINレール設置、24V電源、保守性が効くため、専用アプライアンスや産業用PCが選ばれやすいです。一方で、PoCでは小型・低価格な機器や、既存の装置PCにソフトウェアを入れて始めるケースもあります。

重要なのは「今の1ライン」だけでなく「将来の横展開」で、管理台数・更新手順・セキュリティ運用が破綻しない形を選ぶことです。通信要件(有線/無線、閉域網、冗長化)と、接続対象(PLCメーカー、レガシー機器の有無)で最適解が変わります。

主要なIoTゲートウェイ製品比較

製品選定では、CPU性能よりも「対応プロトコル」「耐環境性」「遠隔管理」「セキュリティ機能」「長期供給」「サポート体制」を優先すると失敗しにくいです。

特に工場では、Modbus RTUのようなシリアル機器や、メーカー独自プロトコル、OPC UAサーバの有無など“現場側の事情”が支配的です。

また、クラウド前提の製品は導入が速い反面、閉域・オンプレ要件に合わないことがあります。

逆に、自由度が高い産業用PC型は設計できる範囲が広い一方、OS更新・脆弱性対応・アプリ保守の責任範囲が増えます。

以下は代表的なタイプ別の比較観点です(特定メーカーの優劣ではなく、選定の軸として参照してください)。

| タイプ | 強み | 注意点 | 向くケース |

|---|---|---|---|

| 専用アプライアンス型 | 設定が簡単、耐環境性、長期運用向き | 拡張性や自由度は限定される | まず止まらずにデータ収集を安定させたい |

| 産業用PC/エッジPC型 | 自由度が高い、複雑な前処理やAI推論も可能 | OS/ミドルの保守が必要、設計責任が増える | 複数ライン横断の標準基盤を作りたい |

| ルーター一体型 | 回線(LTE/5G)込みで現場に置きやすい | OTプロトコル対応が弱い場合がある | 遠隔拠点・屋外設備・配線が難しい現場 |

| ソフトウェア型 | 既存PCで開始でき低コスト、柔軟 | PCの停止が影響、現場耐環境性に課題 | PoCや装置PCが常時稼働している設備 |

PLCとIoTゲートウェイの違い

PLCは設備をリアルタイムに制御するためのコントローラで、決められた周期でI/Oを処理し、停止が許されない領域を担います。

一方、IoTゲートウェイは“制御”ではなく“データ連携”が主目的で、上位システムへ安全にデータを渡す境界として機能します。

PLCから直接クラウドへ送る構成も可能ですが、PLC側の負荷増、通信先追加によるリスク、セキュリティ境界の曖昧化が課題になりやすいです。

ゲートウェイを挟むことで、PLC側は最小限の読み出し(Read中心)に留め、上位連携の変更(クラウド移行、DB変更、可視化ツール変更)をゲートウェイ側で吸収できます。

また、複数PLCメーカーが混在する工場では、ゲートウェイでタグを統一・標準化し、MES/BI側の作り込みを減らす効果が大きいです。

- PLC:制御が主、リアルタイム性・安全性最優先、変更は慎重

- IoTゲートウェイ:収集・変換・中継が主、IT連携と運用性が重要

- 推奨:PLCは“必要最小限のデータ提供”、ゲートウェイで“上位最適化”

通信方式の種類と選択基準

工場IoTの通信は「現場内(OT側)」と「上位(IT側)」で分けて考えると整理しやすいです。

OT側はEthernet系(EtherNet/IP、PROFINET、Modbus TCP)やOPC UA、レガシーのRS-485(Modbus RTU)などが中心で、既設設備の制約に合わせるのが基本です。

IT側はMQTT/HTTPSが主流で、クラウド連携やファイアウォール越しの運用を考えるとTLS前提のプロトコルが扱いやすいです。

選定基準は、(1)リアルタイム性(秒周期か、ミリ秒が必要か)、(2)データ量(波形/画像の有無)、(3)ネットワーク制約(分離、閉域、無線可否)、(4)保守(監視、再送、ログ)です。

例えば、状態監視ならMQTTで十分なことが多い一方、画像検査の転送は帯域と蓄積設計が必要になります。

| 区分 | 方式例 | 特徴 | 選びどころ |

|---|---|---|---|

| OT側 | OPC UA | 情報モデル化、セキュア、相互運用性 | 複数メーカー統合・将来拡張を重視 |

| OT側 | Modbus TCP/RTU | シンプルで普及、レガシー対応 | 既設計測器・古い設備が多い |

| IT側 | MQTT | 軽量、Pub/Sub、 回線が細くても運用しやすい | 多数設備の状態監視・イベント通知 |

| IT側 | TTPS/REST | 汎用、既存ITと親和性 | Web/API中心、シンプルな連携 |

IoTゲートウェイの導入方法

導入は「機器を置いて終わり」ではなく、現場の停止リスクを抑えながら、データ品質とセキュリティを担保して運用に乗せるプロジェクトです。

おすすめの進め方は、(1)目的とKPI(稼働率、停止要因、エネルギー、品質)を決める、(2)対象設備と取得点数を棚卸しする、(3)ネットワークとセキュリティ方針(分離、DMZ、クラウド可否)を決める、(4)PoCで“止まらずに回る”ことを確認し、(5)標準構成として横展開する、の順です。

生産技術としては、設備改造を最小化し、保全・情報システム・セキュリティ部門と合意形成しやすい構成にすることが成功要因になります。

また、データの命名規則やタグ体系を早期に決めておくと、後からの統合作業が激減します。

日本ラッドが提供するIoTゲートウェイとIoTプラットフォーム「Konekti EX」であれば、上図のStep 4までを実現できるため、全社横展開を見据えたスモールスタートを低リスクで実施することが可能です。

導入に必要な準備と環境整備

準備段階で詰めるべきは「どこから、何を、どの頻度で、誰が使うか」です。

まず、設備一覧と通信可否(PLC型式、空きポート、OPC UA有無、Modbus可否)を整理し、取得点数(タグ数)とサンプリング周期を決めます。

次に、ネットワーク設計として、OTネットワーク内の設置場所、IP設計、VLAN、上位への出口(DMZ経由、プロキシ、閉域網)を確定します。

工場ではインターネット直結が不可のことも多いため、オンプレDBやメッセージブローカを中継する構成も現実的です。

さらに、運用設計(誰がアカウント管理するか、ログ保管、バックアップ、障害時の切り戻し)を決めておくと、PoC後に“運用で止まる”事態を避けられます。

- 設備・通信棚卸し:PLC型式、プロトコル、改造要否、停止可能時間

- データ設計:タグ命名、単位、周期、イベント条件、時刻同期方針

- ネットワーク:OT/IT分離、DMZ、FWルール、IP/VLAN、冗長化

- 運用:監視方法、ログ/証跡、バックアップ、権限、更新手順

各種デバイスとの接続方法

接続は「PLC直結」「スイッチ経由」「シリアル変換」「センサー直収集」の4パターンが多いです。

PLC直結では、読み出し負荷を抑えるためにポーリング周期を適切にし、必要ならPLC側にバッファ領域(共有メモリ)を用意します。

OPC UAが使える場合は、タグ管理とセキュリティ(証明書)を含めて標準化しやすいです。

Modbus RTUなどシリアル機器は、配線距離・終端抵抗・ノイズの影響を受けやすいので、現場の配線品質と盤内レイアウトが重要になります。

また、センサーを後付けする場合は、電源(24V/電池)、設置治具、校正、保全手順まで含めて“設備の一部”として扱うと運用が安定します。

- PLC:OPC UA/メーカー通信/Modbus TCPで読み出し(原則Read中心)

- 計測器:Modbus RTU/TCP、4-20mAはI/Oモジュール経由でデジタル化

- 後付けセンサー:IO-Link、BLE、LPWA等はゲートウェイ側の対応確認が必須

- 装置PC:ログファイル/DB/API連携で取得(権限と更新影響に注意)

IoTゲートウェイの設置ポイントと注意点

設置で効くのは、(1)電源と盤内スペース、(2)ノイズ・温度・粉塵、(3)保守動線、(4)ネットワーク境界の4点です。

工場内はインバータや溶接機などのノイズ源があり、民生機器だと不安定になることがあります。

盤内設置ならDINレール対応、24V電源、放熱、アース、ケーブル引き回しを確認し、必要に応じて産業用規格の機器を選びます。

また、現場での復旧を考え、LED表示やローカル画面、設定バックアップ、予備機の差し替え手順を用意すると停止時間を短縮できます。

ネットワーク面では、上位への通信は最小限の宛先・ポートに絞るなど、影響範囲を限定する設計が重要です。

- 盤内設置:放熱・電源容量・アース・ケーブル曲げ半径を確認

- 耐環境:温度範囲、IP等級、振動、粉塵、腐食性ガスの有無

- 保守性:予備機運用、設定のエクスポート、現場復旧手順書

- 影響最小化:OT側は読み出し負荷とネットワーク負荷を監視

セキュリティ対策と運用管理

工場IoTのセキュリティは「侵入を防ぐ」だけでなく、「侵入されても止めない」「影響を広げない」設計が要点です。

IoTゲートウェイはOTとITの境界に立つため、ここが弱いと横展開時にリスクが増幅します。

具体的には、ネットワーク分離(OT/DMZ/IT)、最小権限の通信、証明書ベースの認証、脆弱性対応(パッチ、SBOM、サポート期限管理)、ログ監査が柱になります。

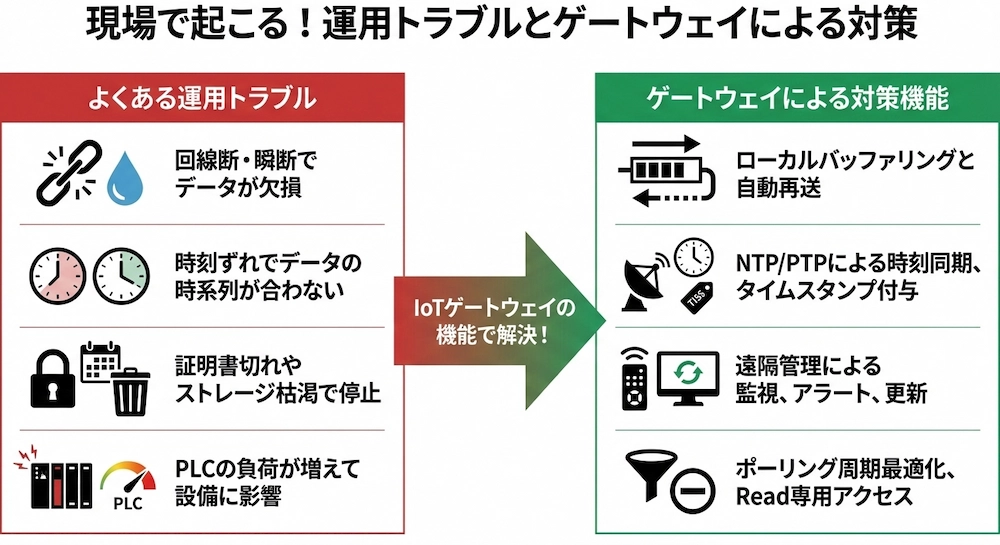

また、運用管理が弱いと、初期は動いても数か月後に証明書期限切れやストレージ枯渇で止まることがあります。

生産技術としては、情報システム部門と責任分界(誰が更新し、誰が監視し、誰が障害対応するか)を明確にし、標準手順に落とし込むことが成功の近道です。

IoTゲートウェイにおけるセキュリティの重要性

IoTゲートウェイは、外部(クラウド/社内IT)と現場設備をつなぐため、攻撃者から見れば“最短距離の入口”になり得ます。そのため、暗号化(TLS)、相互認証(証明書)、強固な認可(ロール、最小権限)、不要サービス停止、ポート制限が必須です。

加えて、工場では可用性が最優先なので、セキュリティ対策が原因で止まらないよう、更新計画(検証→段階適用)とロールバック手順が重要になります。

また、ゲートウェイが収集するデータには、生産量・稼働率・不良情報など機密性の高い情報が含まれます。データの暗号化だけでなく、保存期間、持ち出し制御、アクセスログの保管まで含めて設計すると、監査対応や取引先要求にも耐えやすくなります。

- 通信の暗号化:TLS、VPN、閉域網の活用

- 認証・認可:証明書、強固なパスワード、ロール分離

- 境界防御:DMZ、FW、許可リスト方式、不要ポート遮断

- 資産管理:機器台帳、FW/OSバージョン、サポート期限

- 監視:ログ収集、改ざん検知、死活監視、アラート運用

運用時のトラブルと対策

運用で多いトラブルは、(1)回線断・瞬断でデータ欠損、(2)時刻ずれで時系列が崩れる、(3)ストレージ枯渇で停止、(4)証明書期限切れで送信不可、(5)PLC側負荷増で設備影響、の5つです。

対策として、ローカルバッファと再送、NTP/PTPによる時刻同期、ログ/蓄積の上限管理、証明書更新の自動化・期限監視、ポーリング周期の最適化が有効です。

また、現場での一次切り分けができるよう、ゲートウェイの状態(CPU/メモリ/ディスク/通信)を見える化し、アラートを保全・生技・情シスのどこに上げるか決めておくと復旧が早くなります。

横展開時は、設定の属人化が最大の敵なので、テンプレート化と構成管理(Git等)を検討すると安定します。

- データ欠損:バッファリング、再送、重複排除、回線品質監視

- 時刻ずれ:NTP/PTP、タイムスタンプ付与、タイムゾーン統一

- 停止:ディスク上限、ログローテ、監視と予兆アラート

- 証明書:期限監視、更新手順の標準化、段階更新

- 設備影響:読み出し点数/周期の見直し、PLC側バッファ領域

ユーザー事例から学ぶセキュリティ対策

典型的な成功パターンは、「OTネットワークを守りながら、必要なデータだけを外へ出す」設計を徹底しているケースです。

例えば、ライン内は閉域のまま、ゲートウェイをDMZに近い位置に置き、上位へはMQTT over TLSで一方向に送信する構成にします。現場側はRead専用アカウントでPLCから取得し、書き込み系(制御変更)は原則禁止にすることで、侵害時の影響を限定できます。

また、運用面では、(1)機器台帳と設定バックアップ、(2)月次の脆弱性・期限点検、(3)アラートの一次対応手順、をルール化している現場ほど安定します。

セキュリティは“製品機能”だけで完結せず、運用設計とセットで初めて効く点が重要です。

- ネットワーク分離:OT→DMZ→ITの段階構成、許可リスト通信

- 権限設計:Read専用、アカウント共有禁止、操作ログ保管

- 更新運用:検証環境→段階適用、ロールバック手順

- 監査対応:アクセスログ、設定変更履歴、台帳の整備

IoTゲートウェイの料金と運用コスト

費用は「本体価格」だけでなく、ライセンス、開発・設定、ネットワーク工事、クラウド利用料、運用保守まで含めて見積もる必要があります。

工場IoTでは、最初の1台はPoCで小さく始められても、横展開で台数が増えると運用コストが支配的になります。

例えば、証明書更新やOSパッチを手作業で行う設計だと、10台を超えたあたりから工数が急増します。

逆に、遠隔管理やテンプレート配布ができる製品・構成にしておくと、台数が増えても運用がスケールします。

また、通信量課金(セルラー回線、クラウド転送)やデータ保存(時系列DB、データレイク)のコストは、サンプリング周期とデータ圧縮で大きく変わります。

IoTゲートウェイの価格相場とは?

相場はタイプと耐環境性、対応プロトコル、管理機能で幅があります。

目安として、簡易な小型ゲートウェイは数万円台から、産業用アプライアンスは十数万〜数十万円、産業用PCクラスは構成次第で数十万〜100万円超もあり得ます。

さらに、ソフトウェアライセンス(データ取得点数、接続設備台数、プロトコル数、クラウド連携)や、保守サポート費が別途かかることがあります。

製造業の現場では、安価な機器を選んで停止や再設計が発生すると、結果的に高くつくことが多いです。

「必要なプロトコルが標準で入っているか」「長期供給と保守があるか」「遠隔管理で工数が下がるか」を価格とセットで評価するのが現実的です。

| 費用項目 | 内容 | 見落としやすい点 |

|---|---|---|

| 本体 | ゲートウェイ機器/産業用PC | 耐環境・長期供給で価格差が出る |

| ライセンス | Mプロトコル、接続点数、管理機能 | 台数増で課金が効く場合がある |

| 導入作業 | 設定、タグ定義、試運転 | タグ正規化・命名規則の設計工数 |

| ネットワーク | 配線、スイッチ、FW、DMZ | セキュリティ要件で追加機器が増える |

| 運用 | 監視、更新、障害対応 | 手作業運用は横展開で破綻しやすい |

導入コストを削減する方法

コスト削減の本質は、機器単価を下げるより「設計と運用の標準化」で手戻りを減らすことです。

まず、PoC段階からタグ命名、データ形式、送信先、監視項目をテンプレート化し、2ライン目以降の設定工数を圧縮します。

次に、エッジ側で間引き・集計を行い、クラウド転送量と保存量を抑えると、長期的に月額費用に効いてきます。

また、既存のOPC UAサーバやSCADAがある場合は、そこから取得してPLC直アクセスを減らすと、現場調整コストが下がることがあります。

最後に、遠隔管理(設定配布、ログ収集、更新)を前提にすると、保守の人件費が読みやすくなり、稟議も通しやすくなります。

- 標準化:タグ命名・データモデル・監視項目・アラートをテンプレ化

- データ量最適化:間引き、イベント駆動、集計、圧縮で転送/保存を削減

- 既存資産活用:OPC UA/SCADA/装置PCログを活用し改造を最小化

- 遠隔管理:台数増を前提に、更新・設定配布・監視を仕組み化

料金プランと選定のポイント

料金体系は、買い切り(本体+保守)と、サブスク(機器+クラウド管理+通信)に大別されます。

買い切りは長期運用で総額が読みやすい一方、管理機能や更新運用を自社で担う範囲が増えます。

サブスクは初期が軽く、遠隔管理やセキュリティ更新が含まれることが多い反面、台数増で月額が増加したり、クラウド前提が要件に合わない場合があります。

生産技術の観点では、(1)工場のネットワーク制約に合うか、(2)接続点数と将来拡張、(3)保守体制とSLA、(4)データの所有権と持ち出し、を確認すると失敗しにくいです。

特に「クラウド停止時に現場が止まらないか」「ローカルで継続収集できるか」は必ず確認してください。

- 買い切り向き:オンプレ中心、長期運用、社内で運用標準を作れる

- サブスク向き:短期立ち上げ、遠隔拠点、管理機能込みで工数を減らしたい

- 確認事項:SLA、サポート期限、データ持ち出し、ローカル継続動作

IoTゲートウェイの活用事例

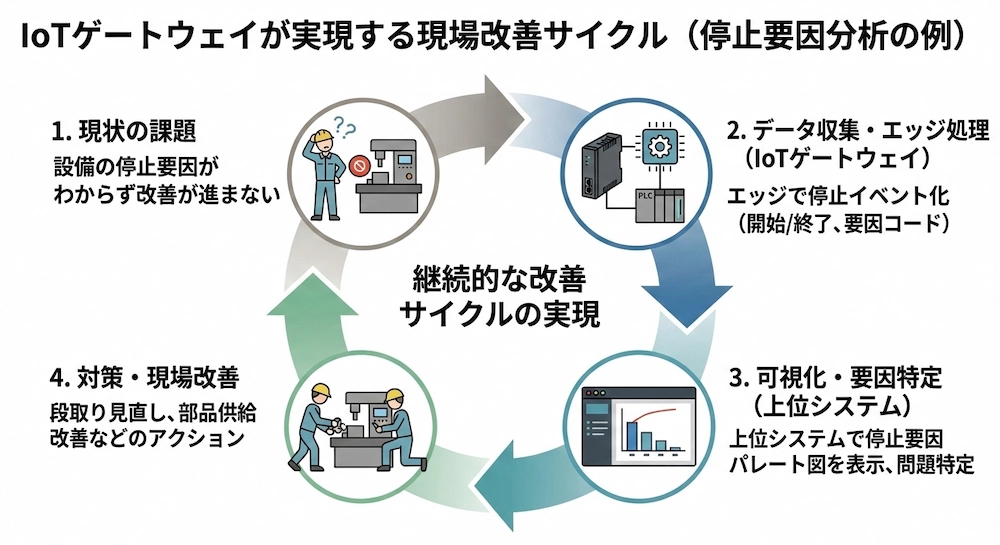

IoTゲートウェイの価値が出やすいのは、「現場データが取れない/揃わない」ことがボトルネックになっている領域です。

代表例は、稼働監視(停止要因の見える化)、品質・トレーサビリティ(加工条件と不良の相関)、エネルギー(設備別の原単位)、保全(異常兆候の検知)です。

特に工場では、設備メーカーが混在し、ライン改造の自由度が低いことが多いため、ゲートウェイで“後付け”しながらデータを標準化できる点がメリットとして挙げられます。

また、クラウドに全てを上げるのではなく、エッジで一次判定してアラートだけ送る運用にすると、回線・コスト・セキュリティのバランスが取りやすくなります。

以下では、工場での成功パターンを1つの流れとして紹介します。

成功事例:工場における活用

ある製造ラインで、停止時間の内訳が分からず改善が進まない課題がありました。

そこで、PLCから「運転/停止」「アラームコード」「サイクルタイム」「品種」などの最小限タグをIoTゲートウェイで収集し、エッジ側で停止のイベント化(開始/終了、継続時間)を実施しました。

上位にはMQTTでイベントと集計値のみを送信し、ダッシュボードで日次・班別・設備別に停止要因を可視化しました。

結果として、短停止の多発箇所が特定でき、段取り手順と部品供給の改善に繋がりました。

ポイントは、(1)最初から全点数を取らない、(2)エッジでイベント化してデータ量を抑える、(3)タグ命名を標準化して横展開を容易にする、の3点です。

- 取得データ:運転状態、アラーム、サイクル、品種など“改善に必要な最小限”

- エッジ処理:停止イベント化、継続時間算出、欠損補完

- 上位連携:MQTT/HTTPSで集計中心に送信し、回線とコストを最適化

- 効果:停止要因の特定→対策の優先順位付け→改善サイクルが回る

まとめ:IoTゲートウェイを活用するメリットと効果

IoTゲートウェイは、工場の現場データを“使える形”で上位へ届けるための要であり、PoCから全社横展開までの成否を左右します。

プロトコル変換・前処理・バッファリングで現場の制約を吸収し、OT/IT境界としてセキュリティと運用を成立させます。

生産技術の立場では、設備停止リスクを抑えつつ、改善に直結するデータを短期間で取り出し、標準化して横展開できることが最大のメリットです。

一方で、機器選定を価格だけで行うと、運用負荷やセキュリティ対応で後からコストが膨らみがちです。

目的・KPI、ネットワーク制約、運用体制を先に固め、ゲートウェイを“仕組み”として設計することが、工場IoTを継続的に回す近道になります。

いかに生産性を向上させるか

生産性向上に直結させるには、「取れるデータ」ではなく「改善に使うデータ」から逆算します。

例えば、OEE改善なら停止イベントと要因、品質改善なら条件(温度・圧力・速度)と不良の紐付け、保全なら振動・電流などの兆候データが核になります。IoTゲートウェイでデータを標準化し、ラインや設備が変わっても同じ指標で比較できるようにすると、改善の横展開が速くなります。

また、エッジでイベント化・集計しておけば、現場の意思決定が早くなり、クラウド分析の前段としても有効です。

重要なのは、現場が見て行動できる粒度(班・日・設備)で、止まらずにデータが出続ける運用を作ることです。

- KPI逆算:OEE/停止/不良/エネルギーなど目的別に必要データを定義

- 標準化:タグ命名・状態コード・単位を統一し比較可能にする

- エッジ活用:イベント化・集計で現場の判断を高速化

- 継続運用:監視・更新・障害対応を標準手順に落とす

IoTゲートウェイ導入の最終的な効果

最終的な効果は、(1)データ収集の安定化、(2)改善サイクルの高速化、(3)横展開コストの低減、(4)セキュリティと監査対応の強化、に集約されます。

ゲートウェイがあることで、上位システムの変更(クラウド移行、可視化ツール変更、DB変更)が現場に波及しにくくなり、設備側の改造を最小化できます。

また、回線断時の蓄積や再送により、欠損の少ない時系列データが残り、分析の信頼性が上がります。

さらに、境界を明確にしたネットワーク設計とログ管理により、取引先要求や社内監査にも対応しやすくなります。

結果として、工場IoTが“一過性のPoC”で終わらず、継続的な改善基盤として定着します。

次に取るべきステップとは何か

次のステップは、まず1ラインで「止まらずに回る標準構成」を作り、横展開できる形に固めることです。

具体的には、対象設備の棚卸し→取得タグの最小セット定義→ネットワーク/DMZ方針の合意→ゲートウェイ選定→PoC→運用手順書化、の順で進めます。

PoCの評価は、可視化画面の出来よりも、データ欠損率、時刻整合、障害時復旧、更新手順、セキュリティ要件適合で判断すると、量産展開で失敗しにくいです。

最後に、タグ命名規則と設備ID体系を決め、台帳と構成管理を整備してください。

ここまでできると、2ライン目以降は“設置と設定”が中心になり、工場IoTがスケールする状態に入ります。

- 1ラインPoC:欠損なく回るか、復旧できるか、更新できるかを検証

- 標準化:タグ命名、設備ID、データ形式、監視項目、手順書

- 合意形成:OT/情シス/セキュリティでネットワークと責任分界を確定

- 横展開:テンプレ配布、遠隔管理、台帳整備でスケールさせる

本記事ではIoTシステムを導入するために必須となるIoTゲートウェイについて紹介しました。

日本ラッドではIoTゲートウェイを含め、IoTシステムの導入を全面的にサポートすることが可能です。

IoTシステムの導入から保守・運用までワンストップでご提案可能です。